L’erreur et la crédulité humaine sont souvent mentionnées comme porte d’entrée des cyberattaques / arnaques dans divers articles web.

L’utilisateur reste forcément le seul facteur imprévisible dans le cadre d’un service informatique maitrisé et sécurisé.

Encore heureux ! Car sinon nous écririons cet article dans une toute autre configuration socio-politique.

Il est néanmoins possible de mettre en place, au coeur d’une entreprise, des dispositifs pour sensibiliser tous les collaborateurs aux cyber-risques.

Grâce à un infogérant, comme Ostin, vous disposez d’un point de vue externe de votre société. L’équipe d’infogérance possède le recul suffisant pour constater les failles tout comme les compétences nécessaires pour les combler. Ainsi un infogérant est bien placé pour conseiller une PME et mettre en place des solutions techniques pour accompagner sa politique de sécurité.

Gérer les changements de collaborateurs

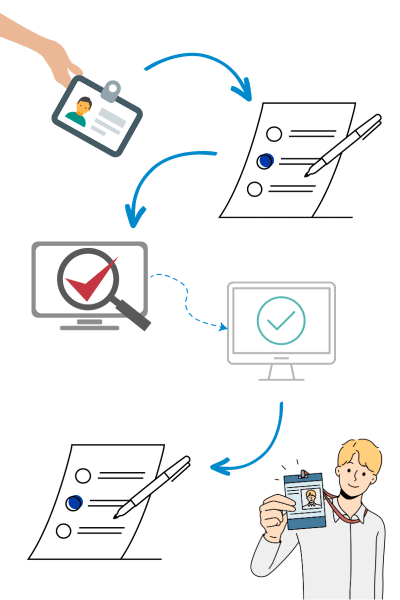

Une PME doit inclure dans ses priorités, la maitrise des accès et des équipements de ses collaborateurs. De manière pratique cela se concrétise par la gestion de fiches Entrée / Sortie.

Cette procédure repose sur une bonne communication entre les responsables entreprise et l’infogérance. Les premiers tenant informés les seconds des mouvements au sein de leurs équipes.

Les fiches de postes sont ainsi mises à jour et permettent une bonne visibilité sur les appareils et licences utilisés.

L’infogérant ou le service informatique de votre société doit réceptionner chaque matériel sortant pour vérification et nettoyage.

De même, avant de l’attribuer, un matériel doit être configuré et disposer des licences et droits uniques à l’utilisateur.

Une fiche de poste renseigne sur :

- l’identité de l’utilisateur

- le type et le nombre de matériels dont il dispose

- les licences attribuées et logiciels installés

- son statut et ses droits d’accès au réseau

- sa date de prise de poste et de départ

Si tous les intervenants respectent cette procédure, alors la sécurité de vos données est renforcée. Vous empêchez, de cette manière, toute fuite d’information en bloquant l’accès à votre réseau suite au départ d’un collaborateur.

Vous évitez donc les comptes fantômes. Ces comptes d’utilisateur négligés ou abandonnés peuvent, en effet, être très utiles à des hackers.

Ecrire ce que l’on doit faire et faire ce qui est écrit

Même si vous n’êtes pas une grosse entreprise, vous ne pouvez vous dispenser d’une charte informatique.

Rédiger une charte permet de rappeler, à tous, les procédures de sécurité mises en place et les bonnes pratiques à respecter.

Avec une charte, les collaborateurs sont informés des risques que peut entrainer un mauvais usage des outils et des accès dont ils disposent.

Implicitement ils s’engagent à :

- respecter les restrictions techniques mises en place

- passer par la direction et les responsables techniques pour tout changement de droit ou de statut.

Pour mieux sensibiliser, utilisez la manière empirique

Nous terminerons cet article par la mise en situation.

Heureusement, une grande majorité d’utilisateurs n’ont pas (encore) été victimes d’un phishing. C’est pour cette raison qu’il est parfois difficile d’imaginer si nous serions une victime potentielle. Rien ne remplace donc la mise en situation !

Ostin vous propose d’organiser des simulations de tentative de fraude. Techniquement nous déclenchons une fausse campagne de mails frauduleux pour éveiller les consciences et inciter les formations.

Cette campagne de sensibilisation n’a pas pour but de culpabiliser ou pointer du doigt des collaborateurs mais de vérifier leur niveau de vigilance. N’oublions pas qu’une cyberattaque commence par le vol d’identité. Les entreprises sont des cibles de choix car plus faciles à connaitre.